DrayTek 最近修复了影响其 24 款路由器模型的 14 个漏洞,其中包括一个可能导致远程代码执行RCE或拒绝服务DoS的最大严重性缓冲区溢出缺陷。这些漏洞在 Forescout Research 的 Vedere Labs 发现,并在一份名为 《DRAYBREAK》 的报告中描述。

研究人员通过 Shodan 搜索发现,大约有 704525 台 DrayTek 设备通过互联网暴露,尽管厂商建议该设备的网页用户界面只能在本地网络中访问。报告显示,这些暴露的设备中约有 38即超过 267000 台路由器容易受到类似几年前的漏洞影响。此外,DrayTek 路由器在医疗、制造和政府等各个行业中被广泛使用,Forescout 还透露大约 75 的暴露设备是用于企业用途。

更令人担忧的是,暴露设备中不到 3 的设备更新至最新的 DrayTek 固件版本。最常见的固件版本 3892 居然在六年前就已发布。Forescout 研究部的安全研究负责人 Daniel dos Santos 表示:“为保护免受这些漏洞影响,组织必须立即使用最新的固件修补受影响的 DrayTek 设备。禁用不必要的远程访问,实施访问控制列表和双因素身份验证,以及通过系统日志监控异常情况,都是至关重要的措施。”

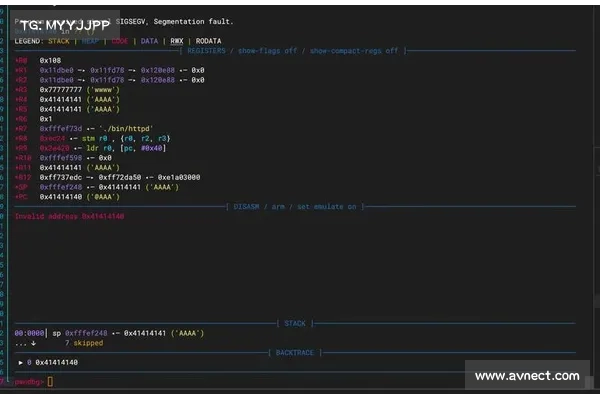

Forescout 发现的最严重的 DrayTek 漏洞被追踪为 CVE202441492,这是 DrayTek Vigor 网页用户界面 GetCGI() 函数中的一个缓冲区溢出漏洞。该缺陷在处理查询字符串参数时引发错误,可能允许未经身份验证的攻击者进行 RCE 或 DoS。

另一个关键缺陷是 CVE202441585,涉及宿主操作系统与来宾操作系统之间通信的 recvCmd 二进制文件。该二进制程序易受到操作系统命令注入攻击,也可能导致虚拟机转移,报告中指出。

此次披露的 14 个漏洞中,包括 9 个高严重性漏洞,CVSS 评分范围从 72 到 76,许多可能导致 RCE 和 DoS。一个被追踪为 CVE202441589 的缺陷在于整个系统使用相同的管理员凭据,包括宿主和来宾操作系统,如果这些凭据被泄露,可能导致整个系统被攻陷。

此外,报告中还提到三项中等严重性漏洞,CVSS 评分为 49,可能因输入清理不足而启用跨站脚本XSS,在特定条件下可注入任意 Javascript 代码。

DrayTek 已发布了受影响设备的修复固件版本,尽管其中 11 款设备已达到生命周期结束EoL,因此仅对最严重的缺陷 CVE202441502 提供修复。报告中提供了受影响模型及修复版本的完整列表;截至周四下午,DrayTek 的官网似乎没有

极光加速器安卓版

极光加速器安卓版